News

Guangdong BAIDU Special Cement Building Materials Co.,Ltd— 新闻中心 —

RTX 5090中的密码仅需15分钟。为什么我的电话被盗

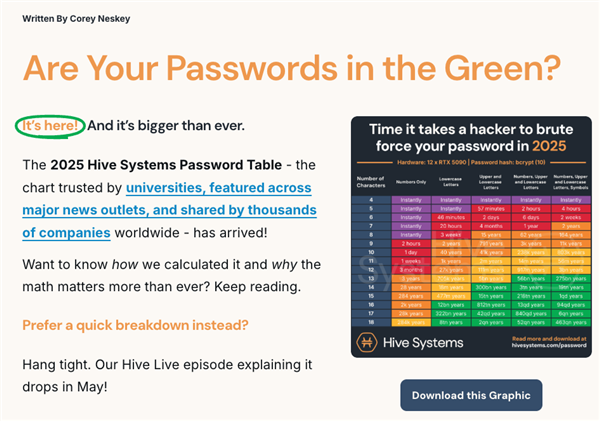

如果您说的话,您可能不会相信。在没有密码的情况下登录您的帐户,比登录密码更安全。每年,人们都会告诉微信的罪行。应该提到的一件事是,您只需要扫描代码并登录到PC侧即可。与其他软件帐户相比,您可以使用密码登录。毕竟,我在PC上登录到电信的原因是很多次,因为此时使用手机并不方便。 。 。但是,我觉得最近有一群人对Ciber做了一些事情,可能会破坏微信。网络安全公司Hive Systems最近启动了其2025密码表。按时间顺序,它表明,如果黑客拥有刚刚推出的RTX 5090,则只需三个小时即可在黑客中使用八位数字的纯数字密码。如果黑客拥有12块5090个骗子强大的财务资源,则可以在15分钟内减少裂缝。换句话说,如果您仍然使用8个数字PUR从理论上讲,诸如密码之类的e数字可以在15分钟内获得一个帐户,支出少于200,000元。没有人看起来如此崇高和富有,但是他用12个5090的12件弄坏了我的帐户,并通过提出公共密钥密钥密码学理论来指出。但是,Whitfield Def和Martin Helmann重返同一蜂巢系统的实验。您也应该使用图形卡了解哪个是帐户密码上的呼叫力破解。实际上,Hive Systems在其官方网站上已经很清楚。首先,在主平台获得密码之后,它们不存在于简单的文本服务器上。例如,密码是“密码”。该服务器不会直接将链条存储在该链中,而没有使用Hash和5F4DCC3B5AA765D61D8327DEB882计算软件进行加密,它将变为CF99并保留它。换句话说,平台存储的密码不是e密码本身,但密码对应于哈希值。这主要是为了防止计算机海盗在破坏服务器安全线路后直接获取用户帐户和密码。图像来源:tianyi云 - “数据序列和解密的实现”和哈希值是不可逆的。因此,即使黑客确实打破了服务器并获得哈希值,您也将无法直接知道密码。除非黑客可以同时破译哈希值加密算法。我认为有一个强大的黑客。我认为最好相信我是Shimizu。图像来源:Tianyi云:如果“加密实现和解密数据列”是Hacker想要进一步发展的,那么没有更好的方法可以做到这一点,因此他可以尝试。列出键盘上的所有角色组合,并将其列出,直到服务器找到与被盗哈希的值相同的组合。此组合可以是正确的密码。只有这样E Hacker将密码尝试带到登录接口,并尝试登录到您的帐户。据说它们是计算机海盗,但是该技术似乎不如测试手提箱密码那么好。在整个过程中,图形卡发挥的作用是加速几个字母和数字组合的哈希值计算,这使计算机海盗能够尽快获得哈希值和字符重合的组合。毕竟,我们都知道图形卡做其他事情不好。您能做的最好的事情是并行计算。如果您同时计算多个组合行为,则可以说您的手是用手捏手。资料来源:NVIDIA-“通过大型朋友应问的大型平行伸展的GPU的性能最大化”。在上下案例字母中填写更多字符的组合,两个得分,因此计算机海盗必须尝试一些更多组合。这当然意味着您的帐户安全安全性。这是改善工作的好方法。当然,这种方法还不够。从理论上讲,即使添加了更多的字符和符号密码,它们本质上是字符组合的包装,只能通过时间和计算技能来强大计算。因此,所有主要平台都引入了其他基于密码的安全验证机制,该机制统称为行业的多因素身份验证(MFA)。 Source of the IMagen: Code Storytelling - As the name implies, "a practical explanation of the blind SQL project with conditional response, MFA bypass technology, MFA derivation technology, 2FA and techniques bypass, BYPASS CSRF and how to find the vulnerabilities of XSS in the NFT market", multifactor authentication means introducing other authentications and nlogin based on figures.基于数字。这是每个人都非常了解的登录D所有代码验证扫描都是多因素身份验证。此外,还有SMS验证代码,硬件令牌等。每个人都需要比我更好地了解SMS验证代码的技术原则。实际上,服务器向用户发送临时键,并将其与刚刚发送的密钥进行比较。如果这重合,那意味着“他是合适的人”。图像来源:bbobyzqh-“对发送移动电话代码的原理进行简化分析”,这是第一次提到的扫描代码的想法。详细说明,用户的手机帐户实际上是锁定锁定键。默认情况下,用户可以输入手机以获取验证代码并扫描代码。也就是说,用户通过引脚,数字足迹或面部识别验证。这允许所有者以基本方式进行操作。相比之下,识别和面部识别数字足迹的生物识别验证方法变得更加复杂。如果您有兴趣,可以写一篇文章以查看这两种身份验证方法,即如何保证安全会议。图像来源:Chengdu Yoefan-“ Apple使用数字指纹传感器来测试您的iPhone或面部识别的共存”,“其主要逻辑截然不同。这意味着您可以通过另一个封锁来阻止您的帐户。另外,用户必须将密码作为“他们知道的内容”输入,并在登录时验证其拥有的内容。这大大增加了黑客破裂的门槛。手机号码采用验证代码,面部,数字足迹,但可以在某些图形卡中计算,而不仅仅是密码。 Microsoft Engineers RSA安全会议已经在2020年说,多因素身份验证可以抵抗大多数自动化帐户攻击。在受到攻击的帐户中,每个月跟踪的帐户中有99.9%不使用多因素身份验证。图像来源:Homemaster Home:您可以说“ Microsoft:99.9%的盗版帐户是AttaCKED不舍入并说“ Microsoft:99.9%的盗版帐户不使用多因素身份验证。 2024年趋势报告是,有83%的组织使用基于密码的身份验证来进行某些IT资源,并且还需要对多个因素进行身份验证,其中三分之二(66%)需要生物识别身份验证的组织:JumpCloud-2025身份验证来源以了解多个认同(MFA)多种身份统计的趋势。多因素身份验证的10个经典案例。内存,不是出于安全原因。他无法使用密码登录。毕竟,许多帐户记住哪些帐户有密码(狗头)。

如果您说的话,您可能不会相信。在没有密码的情况下登录您的帐户,比登录密码更安全。每年,人们都会告诉微信的罪行。应该提到的一件事是,您只需要扫描代码并登录到PC侧即可。与其他软件帐户相比,您可以使用密码登录。毕竟,我在PC上登录到电信的原因是很多次,因为此时使用手机并不方便。 。 。但是,我觉得最近有一群人对Ciber做了一些事情,可能会破坏微信。网络安全公司Hive Systems最近启动了其2025密码表。按时间顺序,它表明,如果黑客拥有刚刚推出的RTX 5090,则只需三个小时即可在黑客中使用八位数字的纯数字密码。如果黑客拥有12块5090个骗子强大的财务资源,则可以在15分钟内减少裂缝。换句话说,如果您仍然使用8个数字PUR从理论上讲,诸如密码之类的e数字可以在15分钟内获得一个帐户,支出少于200,000元。没有人看起来如此崇高和富有,但是他用12个5090的12件弄坏了我的帐户,并通过提出公共密钥密钥密码学理论来指出。但是,Whitfield Def和Martin Helmann重返同一蜂巢系统的实验。您也应该使用图形卡了解哪个是帐户密码上的呼叫力破解。实际上,Hive Systems在其官方网站上已经很清楚。首先,在主平台获得密码之后,它们不存在于简单的文本服务器上。例如,密码是“密码”。该服务器不会直接将链条存储在该链中,而没有使用Hash和5F4DCC3B5AA765D61D8327DEB882计算软件进行加密,它将变为CF99并保留它。换句话说,平台存储的密码不是e密码本身,但密码对应于哈希值。这主要是为了防止计算机海盗在破坏服务器安全线路后直接获取用户帐户和密码。图像来源:tianyi云 - “数据序列和解密的实现”和哈希值是不可逆的。因此,即使黑客确实打破了服务器并获得哈希值,您也将无法直接知道密码。除非黑客可以同时破译哈希值加密算法。我认为有一个强大的黑客。我认为最好相信我是Shimizu。图像来源:Tianyi云:如果“加密实现和解密数据列”是Hacker想要进一步发展的,那么没有更好的方法可以做到这一点,因此他可以尝试。列出键盘上的所有角色组合,并将其列出,直到服务器找到与被盗哈希的值相同的组合。此组合可以是正确的密码。只有这样E Hacker将密码尝试带到登录接口,并尝试登录到您的帐户。据说它们是计算机海盗,但是该技术似乎不如测试手提箱密码那么好。在整个过程中,图形卡发挥的作用是加速几个字母和数字组合的哈希值计算,这使计算机海盗能够尽快获得哈希值和字符重合的组合。毕竟,我们都知道图形卡做其他事情不好。您能做的最好的事情是并行计算。如果您同时计算多个组合行为,则可以说您的手是用手捏手。资料来源:NVIDIA-“通过大型朋友应问的大型平行伸展的GPU的性能最大化”。在上下案例字母中填写更多字符的组合,两个得分,因此计算机海盗必须尝试一些更多组合。这当然意味着您的帐户安全安全性。这是改善工作的好方法。当然,这种方法还不够。从理论上讲,即使添加了更多的字符和符号密码,它们本质上是字符组合的包装,只能通过时间和计算技能来强大计算。因此,所有主要平台都引入了其他基于密码的安全验证机制,该机制统称为行业的多因素身份验证(MFA)。 Source of the IMagen: Code Storytelling - As the name implies, "a practical explanation of the blind SQL project with conditional response, MFA bypass technology, MFA derivation technology, 2FA and techniques bypass, BYPASS CSRF and how to find the vulnerabilities of XSS in the NFT market", multifactor authentication means introducing other authentications and nlogin based on figures.基于数字。这是每个人都非常了解的登录D所有代码验证扫描都是多因素身份验证。此外,还有SMS验证代码,硬件令牌等。每个人都需要比我更好地了解SMS验证代码的技术原则。实际上,服务器向用户发送临时键,并将其与刚刚发送的密钥进行比较。如果这重合,那意味着“他是合适的人”。图像来源:bbobyzqh-“对发送移动电话代码的原理进行简化分析”,这是第一次提到的扫描代码的想法。详细说明,用户的手机帐户实际上是锁定锁定键。默认情况下,用户可以输入手机以获取验证代码并扫描代码。也就是说,用户通过引脚,数字足迹或面部识别验证。这允许所有者以基本方式进行操作。相比之下,识别和面部识别数字足迹的生物识别验证方法变得更加复杂。如果您有兴趣,可以写一篇文章以查看这两种身份验证方法,即如何保证安全会议。图像来源:Chengdu Yoefan-“ Apple使用数字指纹传感器来测试您的iPhone或面部识别的共存”,“其主要逻辑截然不同。这意味着您可以通过另一个封锁来阻止您的帐户。另外,用户必须将密码作为“他们知道的内容”输入,并在登录时验证其拥有的内容。这大大增加了黑客破裂的门槛。手机号码采用验证代码,面部,数字足迹,但可以在某些图形卡中计算,而不仅仅是密码。 Microsoft Engineers RSA安全会议已经在2020年说,多因素身份验证可以抵抗大多数自动化帐户攻击。在受到攻击的帐户中,每个月跟踪的帐户中有99.9%不使用多因素身份验证。图像来源:Homemaster Home:您可以说“ Microsoft:99.9%的盗版帐户是AttaCKED不舍入并说“ Microsoft:99.9%的盗版帐户不使用多因素身份验证。 2024年趋势报告是,有83%的组织使用基于密码的身份验证来进行某些IT资源,并且还需要对多个因素进行身份验证,其中三分之二(66%)需要生物识别身份验证的组织:JumpCloud-2025身份验证来源以了解多个认同(MFA)多种身份统计的趋势。多因素身份验证的10个经典案例。内存,不是出于安全原因。他无法使用密码登录。毕竟,许多帐户记住哪些帐户有密码(狗头)。